進む暗号危殆化対策:SHA-1からSHA-2への証明書切り替え

SHA-1ハッシュアルゴリズムの危殆化対策については、ずいぶん前から警告が発せられて、SHA-2への移行が進んでいます。お勤めの企業でも、これらの対策に携わられていたり、社内周知を目にされている方も多いのではないかと思いますが、ITに縁遠い業種にお勤めであったりする場合はそもそもこの問題について未だお気づき出ない方もいらっしゃるかもしれません。

暗号危殆化によって何が起きるのか

SSL通信などで用いられている証明書の改ざんができるようになり、攻撃者がなりすましをすることができるようになり、攻撃者によるコンテンツの書き換えや盗聴なども可能になってしまいます。

そのため、現在脆弱なハッシュアルゴリズムとなったSHA-1を用いた証明書のSHA-2への移行が進め裸手織り、身近なところでは、昔のiモード携帯に代表されるフィーチャーフォンなどSHA-1の証明書しか搭載してない古い携帯電話などでは、徐々に(SHA-2に完全移行したサーバーとの間で)ブラウザやアプリからSSL通信が利用できなくなるなどの影響があります。

サーバ証明書の切り替えによるドコモ ケータイへの影響について

5分で分かる、「SHA-1衝突攻撃」が騒がれているわけ (1/2)

おうちサーバー管理人は自身のサーバーの証明書を確認しよう

この暗号危殆化については、実は上記のケータイの例のような利用者としての影響だけでなく、我々のようなおうちサーバー管理人にはサーバー管理者としての影響が生じます。

Windows Home Server や Small Business Server、Windows Server Essentialsシリーズを利用して、リモートWebアクセスを利用している場合は、基本的には、特に何もせずともSHA-2の証明書に切り替わっていると思いますが、念のためサーバーの証明書を確認し、SHA-1のままの場合はSHA-2への切替を実施してください。

【参考】証明書のアルゴリズム確認方法

ブラウザでSSLを確認する方法を参考に、ご自身のリモートWebアクセスサイト(https://xxx.remotewebaccess.com や https://xxx.homeserver.com)にアクセスし、SHA-1が利用されていないか確認してください。

Windows Home Server や Small Business Server、Windows Server Essentialsシリーズでの、SHA-2への切り替え方法

Microsoftやドメインプロバイダーから提供されているDDNSを利用している場合で、SSL証明書がSHA-1のままの場合は、新たにリモートWebアクセスの構成ウィザードを再度実行することで、新しいSSL証明書(SHA-2(SHA-256))が発行されます。

自身で保有しているドメイン名を利用している場合は、自身で当該ドメインに対して取得したSSL証明書を再発行して、SHA-2の証明書を入手、自身で設定してください。

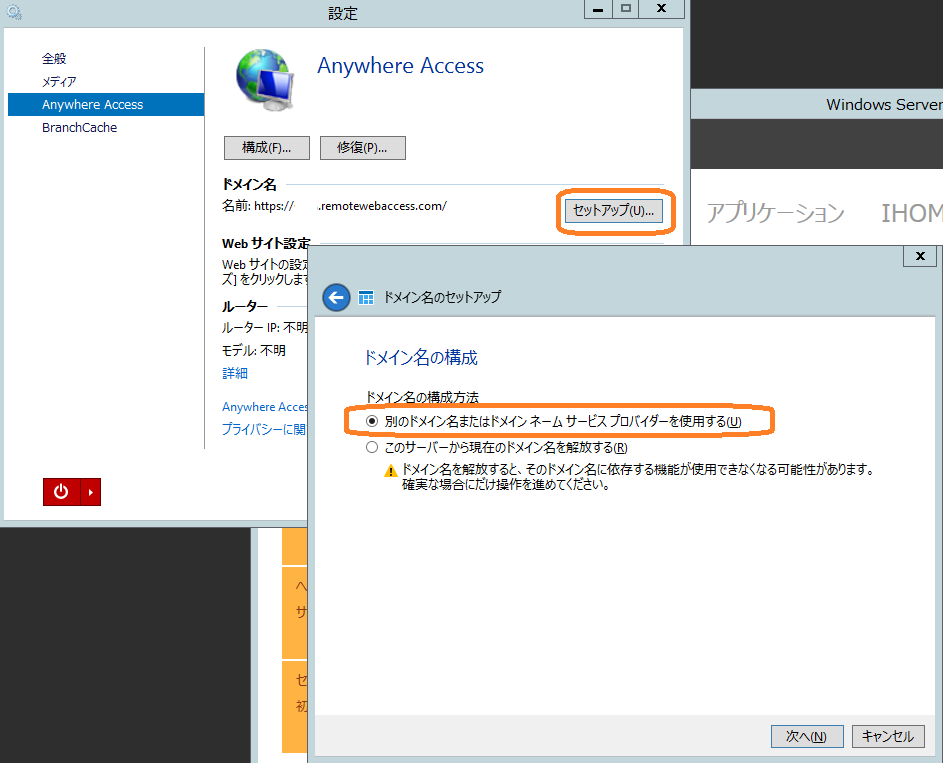

Windows Server 2012 R2 Essentialsを例に取り、手順を以下に示します。

- ダッシュボードを開き、設定>Anywhere Accessを開きます。

- ドメイン名のセットアップを押下します。従来利用していたDDNSを利用する場合でも敢えてここでは、[別のドメイン名またはドメインネームサービスプロバイダーを使用する]を選択し、押下します。

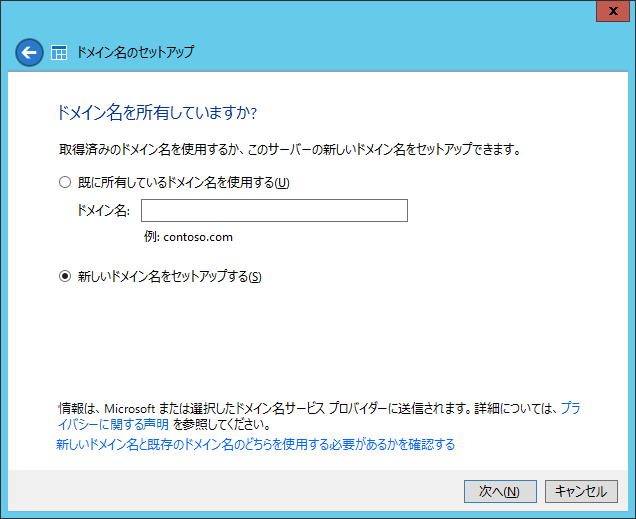

- [新しいドメイン名をセットアップする]を選択します。

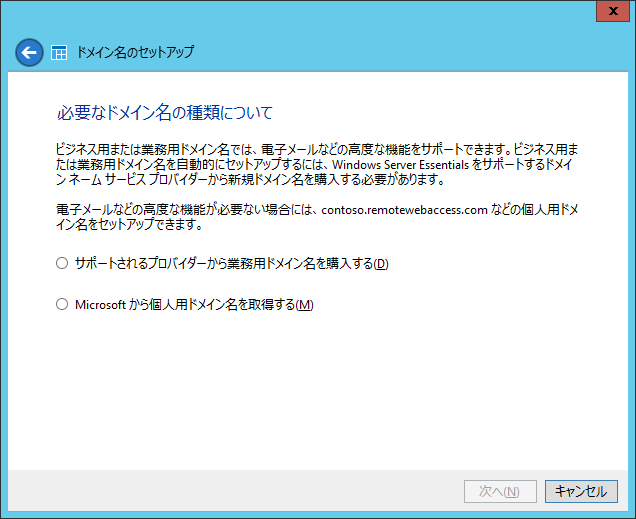

- ドメイン名未設定の、初期のウィザード画面と同じ画面に遷移しますので、以降は当初DDNS名を取得した手順と同じ手順を実行することで、再度新たにSSL証明書が発行、登録されます。

【参考】SHA-1 暗号危殆化とは

そもそものSHA-1 暗号危殆化についてより詳しく知りたい方は、以下のリンク先やネット上の記事等を参照してください。

ハッシュアルゴリズムのSHA-1からSHA-2への移行に関して

SHA-1 ウェブサーバー証明書は警告!ウェブサイト管理者は影響の最終確認を